Snow Software

Produkte & Lösungen

1997 wurde Snow in Stockholm gegründet und hat sich seitdem sehr schnell zu einem der Marktführer von Software-Asset-Management-Tools entwickelt. Heute bietet Snow den Unternehmen eine umfassende Suite von intelligenten Technologie-Lösungen an (Snow Technology Intelligence Platform), die für eine Verwaltung von Cloud, SaaS, Software, Hardware, Mobile Devices und Infrastruktur Assets zum Einsatz kommen, um eine wirtschaftliche und risikoarme Steuerung des Software Compliance Betriebs sicherzustellen.

Um das große Ganze zu sehen, sind Details wichtig.

Mehr als

4.000 Kunden aus Wirtschaft und Behörden vertrauen bereits den Snow Technologien.

Mehr als

30 Millionen Datenpunkte werden täglich gescannt, normalisiert und verarbeitet.

Mehr als

700 Mitarbeitende von Snow konzentrieren sich weltweit auf den Erfolg der Kunden¹.

Warum Snow „EMBOTICS“ übernommen hat.

%

der Unternehmen ab 20 Mitarbeitenden in Deutschland nutzen Cloud-Services. Damit ist jetzt Cloud-Computing in der deutschen Wirtschaft etabliert.

%

der Nutzenden berichten von Problemen bei der Public-Cloud-Integration. Gegenüber dem Vorjahr (53%) eine Steigerung.

%

haben Schwierigkeiten bei der Transformation vorhandener Softwarelizenzen in die Cloud.

%

des durchschnittlichen Gesamt-IT Budgets wurden 2019 für Cloud-Ausgaben aufgewendet.¹

NEU: Snow Commander

Embotics (jetzt Snow Commander) bietet eine plattformneutrale Cloud-Management-Lösung mit einer der schnellsten Wertschöpfungszeiten in der Branche. Es bietet eine schnelle und einfache Möglichkeit, die Bereitstellung zu automatisieren, Kosten zu senken und die Governance in privaten, öffentlichen, hybriden und Multicloud-Umgebungen sicherzustellen. Führende Unternehmen wie Nordstrom, NASA und HBO sowie Dienstleister wie LG CNS und NTT Data nutzen Embotics, um ihre digitale Transformation voranzutreiben.

Sie sehen gerade einen Platzhalterinhalt von Standard. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenYoutube Kurzvideo zum Snow Commander

Althergebrachte Lizenzmodelle, werden immer mehr durch Sourcing- und Servicemodelle ersetzt und so werden zukünftig vielfältigere Parameter zu berücksichtigen sein. Gartner Research kommt bspw. zu der Erkenntnis, dass von den heutigen SAM-Tools – in etwa drei Jahren – bis zu 90% wegen gestiegener Anforderungen nutzlos sein werden². Damit wird die starke Marktkonsolidierung der SAM-Tool Anbieter in den vergangenen Jahren weitergehen.

Im Enterprise Umfeld sind laut aktuellem Gartner Quadrant 2020³ einzig noch Snow Software und Flexera als Leader im rechten oberen Quadranten aufgeführt, wobei Snow über Flexera platziert ist. Am wichtigsten sind den Unternehmen aber – das untermauert der vorliegende aktuelle Cloud-Monitor¹ einmal mehr – das die Relevanz der Daten- und deren Sicherheit gewährleistet sind.

Das bedeutet im Umkehrschluss, dass nur noch Software Compliance Lösungen mit integrierbaren Software Vulnerability Management (Risikoanalyse von Softwareassets gemäß GDPR und möglichen Code Schwächen in den Software-Anwendungen), im Markt erfolgreich bleiben werden. Die Snow Technology Intelligence Suite stellt bspw. hierfür im Package „Governance“ mit den Modulen „Adoption Tracker, Data Intelligence Service (DIS) und dem „Risk Monitor“ die erforderlichen Tools und Technologien bereit. Die Daten werden u.a. über die Nutzung und Einbindung der NIST Datenbank auf Schwachstellen analysiert und ausgewertet.

¹KPMG/Bitkom Research „Cloud-Monitors 2020“, ²Gartner Research: Augment Your Discovery Tools for Cloud Software Asset Management Right Now, Februar 2016,

³Gartner, “Magic Quadrant for Software Asset Management Tools” by Ryan Stefani, 20th July, 2020

Snow Technologie – Plattform für digitale Transformation

Transparenz erzeugen

Für einen wirtschaftlichen und risikoarmen Infrastruktur- und Cloudbetrieb ist es wichtig, eine möglichst vollumfassende Übersicht aller aktiven IT-Assets und deren Nutzungsgrad zu erhalten.

Umfeld kontrollieren

Über spezialisierte Module und Komponenten werden dynamische Änderungen in komplexen IT-Architekturen überwacht, analysiert und ausgewertet, um einen opti-mierten IT-Betrieb zu unterstützen.

Risiken erkennen

Valide Datenbestände erlauben Risiken zur Lizenzkonformität, zu Schwachstellen in Software-Anwendungen oder zu DSGVO Vorgaben, zu identifizieren, zu priorisieren und zu steuern.

Compliance herstellen

Standardberichte und Analysen über die aktiven Softwareanwendungen stellen erforderliche Daten bereit, um die Einhaltung der Hersteller-Nutzungsbedingungen jederzeit auditsicher zu gewährleisten.

NEUE PRODUKTSTRATEGIE

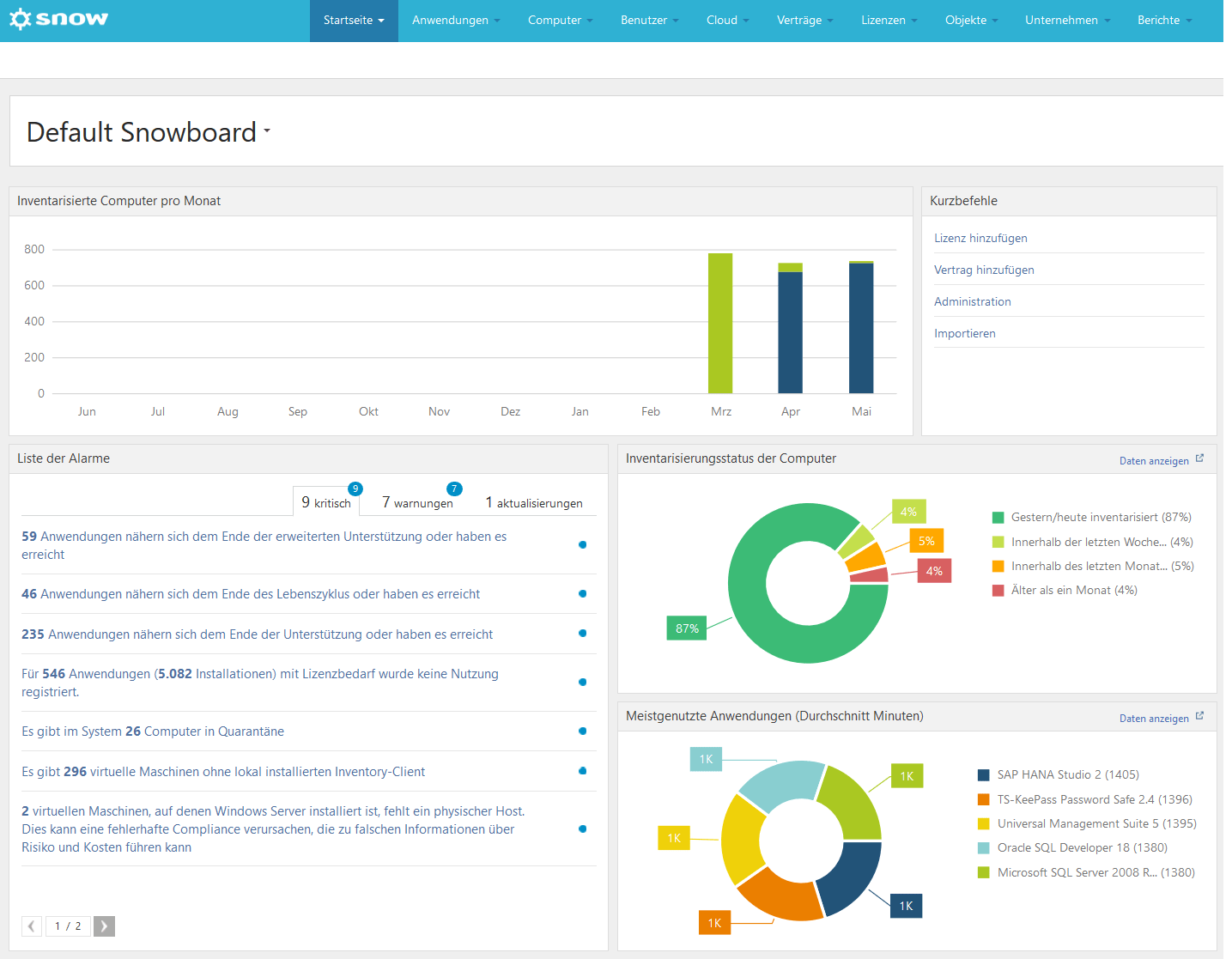

Snow ist seit geraumer Zeit davon abgerückt, die Produktmodule und -Komponenten „einfach so“ aufzuzählen. Der Aufbau der Technology Intelligence Suite folgt jetzt dem Ansatz – eine einzige Plattform – für die Verknüpfung der IT-Infrastrukturdaten und -Technologien, um Unternehmen bei den Herausforderungen der IT-Transformationen in die Cloud und den damit einhergehenden Komplexitäten zur Verwaltung und den Betrieb der IT-Infrastrukturen umfassend zu unterstützen.

SNOW TECHNOLOGY INTELLIGENCE PLATFORM

Die bisher bekannten Produkte von Snow – wie bspw. „Snow License Manager“ und „Snow Inventory Server“ sowie die „Snow Automation Platform“ werden dabei in eine neue Produktstruktur mit neuen Funktionen integriert. Im Fokus stehen dabei die Optimierung und die wirtschaftliche Nutzung der IT-Ressourcen, sowie die Reduzierung möglicher Compliance Risiken. Die Unterstützung der aktuellen Technologien und Cloud-Produkte wird kontinuierlich erweitert. Der Snow License Manager – die Hauptkomponente – stellt als Technologie-Hub Daten und Informationen zur Verfügung. So erhalten Sie für Ihre Lösung genau die Snow Produkte, Funktionen und Dienstleistungen, die Sie aktuell für die Aufgabenstellung benötigen und können diese beliebig flexibel erweitern.

Definition des neuen Snow Lizenzmodells (EUC¹)

„Ein Gerät ist eine Einheit, die als jedes Gerät im gesamten IT-Bereich definiert ist, bei dem Kunden oder Dritte möglicherweise von Daten profitieren, die von der Snow-Technologie verarbeitet oder in dieser angezeigt werden. Dies umfasst alle Arten von Computergeräten wie Desktop / virtueller Desktop, Laptop, Server, virtueller Server, Cloud-Instanz, mobiles Gerät oder jede Art von Endpunkt, die zu solchen Vorteilen führen können. Es liegt im alleinigen Ermessen von Snow, was ein Gerät im Sinne dieser Definition darstellt. Beispiele für lizenzierbare Szenarien finden Sie auf der Website von Snow, um das Verständnis der Definition zu erleichtern.“²

¹EUC (End User Computing) = Summe aller Devices/Geräte auch für SaaS und Data Intelligence Service (DIS) vormals SRS; bei Datacenter-„Gerät“ (nach eingesetzten Server OS); SAP – nach Anzahl User, alle anderen Module (Productivity Optimizer, Risk Monitor, ITSM Enhancer) mit der Summe aller Geräte/Devices.

² Übersetzt aus der englischen Definition von Snow Software.

Es werden folgende Bereiche über die Snow Technology Intelligence Platform abgedeckt

# Softwareanwendungen

- Clients (Endanwender-Systeme) und Server (Rechenzentren)

- Oracle-Produkte

- SAP-Produkte

# Software as a Service (SaaS)

# Risk Monitor

# Cloud (Snow Commander)

# Hardware

# Data Intelligence Service (DIS)

Für die Normalisierung der inventarisierten Assets über regelbasierte Erkennung und Aufbereitung kommt der »DIS«, vormals benannt als »Software recognition service (Srs)«, zum Einsatz.

SNOW’S NEUER MODULARER ANSATZ

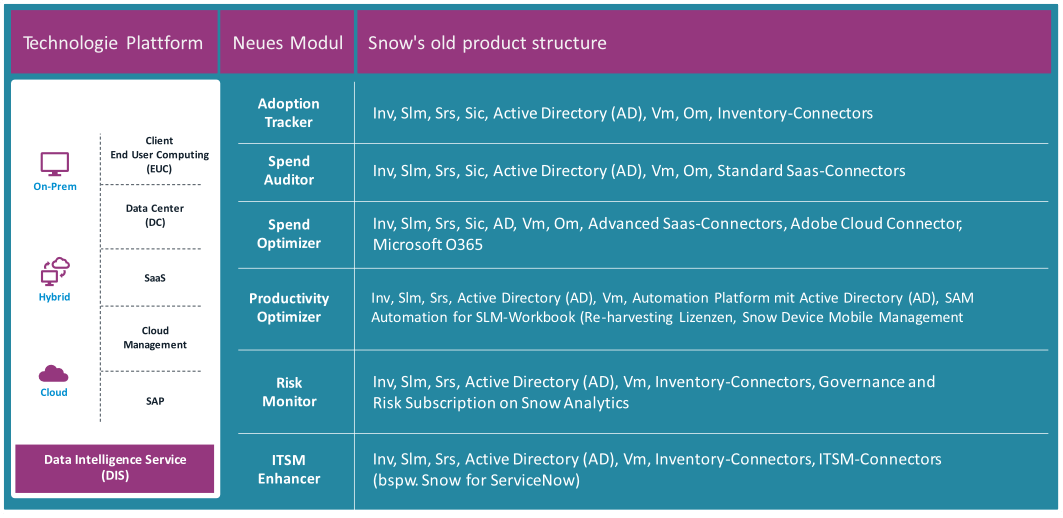

Snow’s old product structure

Die alte Produktstruktur wurde unterteilt in:

»Base Technology Solutions« mit den Modulen: „Slm“ Snow License Manager, „Srs“ Software recognition service, „Inv“ Snow Inventory, „Sic“ Snow integration connectors und „Vm“ Virtualization management. »Add-On« mit den Modulen: „SaaS“ Snow for SaaS, „Om“ Oracle management option, „G&R“ Governance and risk, „ITSM“ Snow for ITSM und »Point Solutions« mit den Modulen: „Sdm“ Snow device manager, „Ap“ Snow automation platform, „S4e“ Snow for Engineering Applications und „Sos“ Snow for Optimizer for SAP.

Snow’s new module structure

Das »Base Technology Bundle« wird jetzt in die drei Module »Adoption Tracker«, »Spend Auditor« und »Spend Optimizer« entkoppelt und steht für „Visibility“ – Sichtbarkeit und „Optimization“. Zu diesen drei Produkten »Adoption Tracker«, »Spend Auditor« und »Spend Optimizer« kann jetzt bspw. zusätzlich (weil ein eigenständiges Modul) „SaaS“ mit dazu genommen werden, welches dann noch einmal je nach Modulwahl (Adoption Tracker, Spend Auditor, Spend Optimizer) zusätzliche Auswertungen und Analysen ermöglicht.

Dazu kommen noch drei weitere Module, »Productivity Optimizer«, »Risk Monitor« und »ITSM Enhancer«, die entweder auf die ersten drei Module (hier nur der „Productivity Optimizer“) oder „nur“ den Adoption Tracker (bei Risk Monitor und ITSM Enhancer) mit voraussetzen. Alle sechs Module erfordern immer den Data intelligence service (DIS) – vormals „Srs“ Software recognition service.

Beispielszenario für die neue Modulstruktur

Betrachten wir einmal alle 6 Module in einem beispielhaften Szenario.

Aufgabenstellung:

Eine Übersicht über die Höhe der Ausgaben für Standardsoftware wird gefordert und es sollen Einsparpotenziale aufgezeigt werden.

1. Adoption Tracker informiert über die aktuell inventarisierten und „sichtbaren“ (lizenzkostenpflichtigen) Softwareassets mit der momentanen Nutzung.

2. Spend Auditor ermittelt darauf basierend:

- Die bestehenden Softwarekosten,

- Den Status der Unterlizenzierung (Compliance-Sicht) mit möglichen Kostenrisiken.

Mit der jetzt transparenten Sichtbarkeit der Software- und Hardwareassets, sowie der möglichen Kosteneinsparungen bzw. Risiken kommt jetzt zum Einsatz:

3. Spend Optimizer um zu ermitteln, wo Optimierungspotential für den Softwarebetrieb besteht.

Mit der erhaltenen Transparenz und Sichtbarkeit können jetzt darauf aufbauend weitere Optimierungsansätze überlegt werden.

4. Productivity Optimizer (ehemals „Automation Platform“), könnte eingesetzt werden, um automatisierte Prozessabläufe von bspw. Anforderungs-, Beschaffungs- oder Software-Bereitstellungsprozessen zu optimieren.

5. Risiko-Monitor kann eingesetzt werden, um auf Basis der Daten vom Adoption Tracker die Software-Schwachstellen zu analysieren und gleichzeitig damit Anforderungen des Datenschutzes an die IT-Technologien zu erfüllen.

6. ITSM-Enhancer ermöglicht mit den erhobenen Daten vom Adoption Tracker eine Befüllung der CMDB mit qualitativen normalisierten Software- und Hardwaredaten, um damit wiederum weitere Geschäftsprozesse (bspw. Kosten- / Leistungsverrechnung) zu managen.

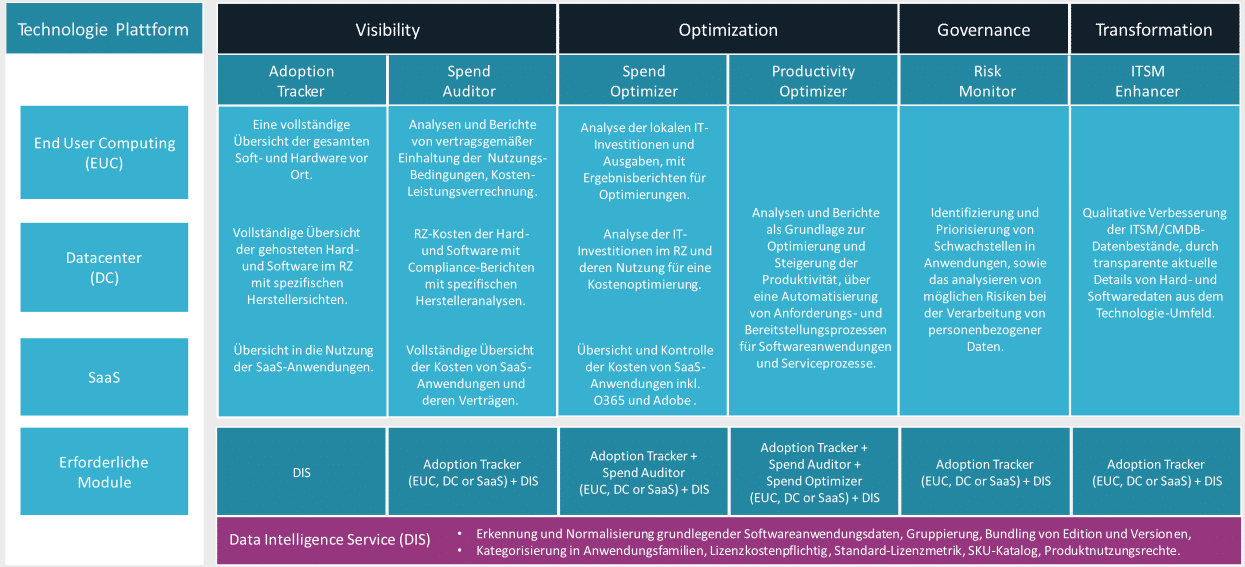

Matrix zur Einordnung der Module

Key Features & Use Cases

VISIBILITY

Adoption Tracker

Ermittlung, Inventarisierung und Normalisierung der in den Technologielandschaften eingesetzten Soft- und Hardware (Clients, Rechenzentren) sowie genutzter Cloud-Services.

Wobei kann Adoption Tracker unterstützen?

- Beim Ermitteln der im IT-Betrieb vorhandenen und genutzten IT-Technologien.

- Um multiple Datenquellen zu konsolidieren.

- Unterstützt Unternehmen bei der Bereitstellung neuer IT-Technologien.

- Begleitet und steuert bei der Implementierung neuer IT-Technologien.

- Ermöglicht die Planung von Technologieänderungen bzw. Optimierungen.

Durch den Einsatz vielzähliger Tools entstehen sich überschneidende Datentöpfe, die so nur begrenzt Ergebnisse zusammenführen und plausibilisieren können.

Die Folge:

Eine fragmentierte und isolierte Ansicht der im gesamten Unternehmen genutzten Technologien. Mit Adoption Tracker kann eine vollständige Transparenz der eingesetzten IT-Technologien im Unternehmen ermittelt werden, einschließlich Endbenutzer-Hardware mit lokaler Software, Rechenzentren, Cloud-Services und SaaS- Anwendungen.

Spend Auditor

Vorbereitung auf Software-Audits und Unterstützung

zur Kontrolle von IT-Technologieausgaben.

Wobei kann Spend Auditor unterstützen?

- Bei einer ganzheitlichen Betrachtung der IT-Technologieausgaben.

- Um Kostentreiber von eingesetzten Herstellertechnologien zu identifizieren.

- Um erhobene Daten abzugleichen und zu normalisieren.

- In der Bereitstellung von Daten und Informationen für eine Kosten- und Leistungsverrechnung.

- Erstellung und Bereitstellung von effektiven Lizenzpositions- und Compliance-Berichten.

Mit den verfügbaren und bereits normalisierten Daten können transparente Entscheidungen zur Optimierung und Konsolidierung von ungenutzter Hardware, Software und Geräten getroffen werden. Die bereitgestellten Daten erlauben zudem, die genutzen Softwareanwendungen mit den entsprechenden Nutzungsrechten abzugleichen, um so die effektive Compliance Situation zu bestimmen, als Vorbereitung und Unterstützung von Software-Audits und um Kosten effektiver verwalten und einschätzen zu können.

Verwenden Sie Adoption Tracker, um eine vollständige Transparenz der Unternehmenstechnologien und deren Nutzungsgrad durch umfassende Ermittlung, Inventarisierung und Normalisierung der gesamten digitalen Technologie-Landschaft zu erhalten.

OPTIMIZATION

Setzen Sie Spend Optimizer ein, wenn Informationen

über Technologieausgaben auf der Grundlage detaillierter Nutzungsinformationen, Was-wäre-wenn-Szenarien und Produktnutzungsrechten in Verträgen und Berechtigungen analysiert und für Optimierungen und potenzielle Einsparungen herangezogen werden sollen.

Productivity Optimizer unterstützt die Automatisierung von

Self-service und Bereitstellungsprozessen, hilft ungenutzte Softwarelizenzen wieder zu verwenden und steuert das automatische Management von Mobile Devices im Unternehmen. Zu den wichtigsten Funktionen dieses Moduls gehören die Cloud-Optimierung für Amazon Web Services, Microsoft Azure und Google Compute Engine.

Spend Optimizer

Ermittlung der Nutzung lizenzkostenpflichtiger Softwareanwendungen, Datenbereitstellung für Kostenoptimierungen.

Wobei kann Spend Optimizer unterstützen?

- Bei der Reduzierung von Ausgaben durch erkannte technologische Rationalisierungspotentiale.

- Über Optimierung von Softwareausgaben durch eine effektive Anwendung und korrekte Zuteilung der Produktnutzungsrechte.

- Bei der Identifizierung von ungenutzten Softwarelizenzen, Software-Abonnements und -Diensten.

- Um durch die Wiederverwendung entdeckter, nicht genutzter Softwarelizenzen, die Kosten von sonst neu zu beschaffenden Softwarelizenzen zu reduzieren.

- Durch eine kontinuierliche Messung der Nutzung von Softwareanwendungen, können Subscriptionverträge Verbrauchs- und Verursachergerecht abgeschlossen werden.

Beispielsweise können so teure Abonnements (SaaS) mit ungenutzten Services, wie z.B. verwaiste Konten oder doppelte Benutzer identifiziert werden. Durch die automatische Kategorisierung und Normalisierung von inventarisierbaren Anwendungen, werden so auch schnell Potentiale zur Optimierung des Softwareportfolios aufgezeigt.

Effektive IT-Prozesse sollten die Geschäftsziele so unterstützen, dass die verfügbaren IT-Assets sinnvoll zugewiesen werden. Dafür ist es erforderlich, ungenutzte IT-Technologie und -Assets zu identifizieren. Schnell steigende Cloud-Ausgaben erschweren diese Aufgabe, da einfach bereitzustellende SaaS-Anwendungen – häufig an den IT-Bereitstellungsprozessen vorbei – und oft über teure Verträge erworben werden. Damit kann wenig bis gar keine Governance sichergestellt werden.

Spend Optimizer stellt IT-Führungskräften Informationen bereit, um eine effiziente Nutzung des IT-Budgets und der verfügbaren Ressourcen zu gewährleisten.

Productivity Optimizer

Bereitstellung von Self-service Portalen,

automatisierbaren Genehmigungen von

IT-Requests, Mobile Device Management.

Wobei kann Productivity Optimizer unterstützen?

- Bei der Automatisierung von IT-LifeCycle-Prozessen, wie bspw. Bereitstellung von Softwareanwendungen, Zugriffsberechtigungen, Mitarbeiter-Onboarding.

- Identifizierung und Wiederverwendung von nicht genutzten kostenpflichtigen Softwarelizenzen, oder -Services.

- Reduzierung von Helpdesk und Supportaufwänden, durch automatisierte Prozesse, wie bspw. automatisierte Genehmigung und Bereitstellung von lokalen Softwareanwendungen, Cloud-Services wie bspw. Microsoft Office 365 oder SaaS-Anwendungen.

- Automatisiertes Management von Mobile Device Geräten und Plattformen.

- Steigern Sie die Produktivität durch die Automatisierung von Software und Supportprozessen.

Die für den IT-Betrieb erforderlichen Geschäftsprozesse, wie Anforderungs,- Beschaffungs-, und Bereitstellungsprozesse inklusive der erforderlichen Genehmigungsprozesse, werden aufgrund fehlender bzw. ungenügender Automatisierung oft mit einem hohen Ressourcenaufwand betrieben.

Mit dem Productivity Optimizer können Kosten eingespart werden, in dem die manuellen Prozesse automatisiert werden. Damit können häufige Probleme und Engpässe bei der Bereitstellung von Services vermieden werden. Productivity Optimizer bietet so die ressourcen-schonende Kontrolle über die Anforderungen und Bereitstellungen von Hardware, Software, Cloud- und weiteren Services und damit über den kompletten IT-LifeCycle Prozess.

GOVERNANCE

Risk Monitor

Analyse-Dashboard für das Risikomanagement

von Software-Schwachstellen im IT-Betrieb.

Wobei kann Risk Monitor unterstützen?

- Bei einer erforderlichen ganzheitlichen Sicht auf mögliche Risiken durch Software-Schwachstellen und deren automatisierter Identifizierung.

- Unterstützt vorhandene Security-Tools mit einer vollständigen Übersicht der aktiven Softwareassets und deren möglichen Schwachstellen.

- Bietet Unterstützung zur Einhaltung und Überwachung der aktuellen Gesetze und Richtlinien bezüglich den DSGVO-Richtlinien.

- Bei der Priorisierung des Schweregrades der ermittelten Schwachstellen über die NIST National Vulnerability Database (NVD) und deren Korrektur durch zuverlässige Kontextdaten.

- Bei der aktiven Verwaltung von Software-Lebenszyklen mit Überwachung des End-of-life (EOL) und möglichen Software-Schwachstellen wie bspw. durch Sicherheitsgefährdende veraltete Patchversionen.

- Bei der Nutzungsoptimierung der IT-Assets und -Ressourcen, durch eine automatsierbare Bewertung und Priorisierung der gefundenen Schwachstellen.

- Bei der Optimierung von Compliance-Berichten mit einer umfänglichen Übersicht von Softwareanwendungen und Apps, die personenbezogene Daten verarbeiten und speichern und wo diese im Unternehmen verwendet werden.

Risk Monitor bietet über ein interaktives Analyse-Dashboard (mit täglichen Application-Updates) dem IT-, Compliance- und Sicherheitsbetrieb wichtige Informationen, um im gesamten Unternehmen Softwareanwendungen identifizieren zu können, die im Hinblick auf die Verarbeitung und Übermittlung von personenbezogenen Daten Schwachstellen aufweisen. Ebenso liefert Risk Monitor in Verbindung mit dem Adoption Tracker und der NIST National Vulnerability Database (NVD) Hinweise auf das mögliche Gefähr-dungspotential von Schwachstellen bei aktiven Softwareanwendungen im IT-Betrieb.

Setzen Sie Risk Monitor ein, wenn der IT-Betrieb Informationen benötigt, um mögliche Risiken von Schwachstellen bei aktiven Softwareanwendungen zu identifizieren und zu bewerten bzw. auch, um Risiken bei der Verarbeitung von personenbezogenen Daten (DSGVO) durch Softwareanwendungen bewerten zu können.

TRANSFORMATION

Setzen Sie ITSM Enhancer ein, wenn ein vorhandenes ITSM-

Tool umfassende genaue Informationen und Daten zu den eingesetzten Soft- und Hardwaretechnologien erhalten soll, um so die Geschäfts-, IT-Betriebs- und Managementprozesse optimal zu unterstützen.

ITSM Enhancer

Verbesserung der CMDB-Datenqualität durch Normalisierung der eingesetzten Technologien und Einbindung weiterer Systeme und Datenquellen über standardisierte Konnektoren.

Wobei kann ITSM Enhancer unterstützen?

- Bei der Inventarisierung durch die Snow Technologie wird eine umfassende Ansicht der IT-Umgebungen erstellt und unterstützt durch den Data Intelligence Service (DIS) normalisiert.

- ITSM Enhancer unterstützt so das Erstellen und Verwalten der CMDB mit einem vollständigen Bild und sinnvollen Abbild der aktiven CIs (Konfigurationselemente).

- Über den ITSM Enhancer-Konnektor wird dann die CMDB auf dieser Grundlage, mit den genauen und angereicherten Daten erstellt und mit zeitnahen Aktualisierungen verwaltet.

- Mit den angereicherten Daten in der CMDB können andere IT Service Management-Aktivitäten optimierte Prozessabläufe bedienen und unterstützt so schnellere Lösungen im Incident- und Problem-Management.

- Mit den umfassenden Informationen lassen sich Prozesse zur Nutzung von Service- und Produktkatalogen steuern und verbessern den Self-Service für die Mitarbeitenden.

Die immer komplexer werdenden IT-Umgebungen und -Technologien erschweren eine erfolgreiches Management nur mit ITSM-Tools. ITSM Enhancer versorgt die CMDB mit umfassend angereicherten Daten, um die IT-Prozesse und -Abläufe optimieren zu können. Die vom Adoption Tracker – Snow’s Connector erfassten Assets, werden über ein Application Programming Interface (API) der CMDB zuordnet. ITSM Enhancer verwaltet dann automatisch die CMDB mit täglichen Aktualisierungen, so dass diese immer mit aktuellen angereicherten Daten gefüllt ist.

Über Standardkonnektoren können ITSM-Hersteller wie BMC, ServiceNow und TopDesk integriert werden, um den Wert der eingesetzten ITSM-Lösung schneller zu realisieren.

Moduldetails zusammengefasst

Snow Software: Navigieren in einer neuen Normalität

2020 hat die IT-Abteilungen vor neue und unerwartete Herausforderungen gestellt. In diesem unsicheren Umfeld kommt zwangsläufig das Gespräch mit der Fragen: „Wie arbeiten wir weiter?“ und „Was hält die Zukunft bereit?“. Um den Unternehmen bei der Beantwortung zu helfen, ist zum einen die Sichtbarkeit der Technologieinvestitionen erforderlich um Transparenz zu bekommen und zum anderen, ist das ein wichtiger Baustein für das Cloud- und Risiko Management. Snow hat hier drei strategische Wellen des Wandels identifiziert: Einbindung aller Home-Office Teams, Technologietransparenz bereitstellen und Optimierung der eingesetzten IT-Technologien. Um diese Bereiche entsprechend zu unterstützen, werden entsprechende Produkte und Lösungen über die Snow Technology Intelligence Platform bereitgestellt.

Sie sehen gerade einen Platzhalterinhalt von Standard. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenWir freuen uns, wenn wir Ihnen zu der neuen „Technology Intelligence Platform“

von Snow mit unseren Informationen einen kleinen Über- und Einblick geben konnten.

Gerne stehen wir für weitere Fragen zur Verfügung.